Trasa domyślna to katastrofa

Większość przedsiębiorstw traktuje łączność internetową jak media – dopóki działa, nikt się tym nie przejmuje. Problem w tym, że architektura oparta na wynajmowanej przestrzeni adresowej i default route to cyfrowa bezdomność. Kiedy coś pójdzie nie tak, tracisz kontrolę.

Open-source'owe narzędzia do analizy flow (Akvorado, ElastiFlow) są świetne, ale mają fundamentalną ślepą plamkę – widzą tylko ruch, który dotarł do twojego interfejsu. Nie pokażą ci, że twoje pakiety giną we Frankfurcie trzy hopy przed twoim routerem brzegowym.

Potrzebujesz dwóch perspektyw:

- Inside-out: Flow collectors do wewnętrznej analizy

- Outside-in: Globalny synthetic monitoring (Kentik) – 500+ agentów testujących dostępność z całego świata

Nie buduj tego sam. Utrzymanie globalnej infrastruktury testowej to operacyjny koszmar – kup gotowe rozwiązanie.

Dywersyfikacja to nie tylko uptime – to manewrowość podczas ataku DDoS. Bez różnorodności ścieżek nie masz opcji.

Przestań skalować porty według średniego wykorzystania. Jeśli twój hardware wspiera 100G – to jest twoja nowa baza.

Dlaczego? Port 10G saturuje się natychmiast podczas volumetrycznego ataku. Gasną światła, zanim zdążysz przeanalizować wektor. 100G daje ci headroom buffer – absorbujesz initial hit, analizujesz flow, aplikujesz Flowspec. Bandwidth jest tani. Downtime jest bardzo drogi.

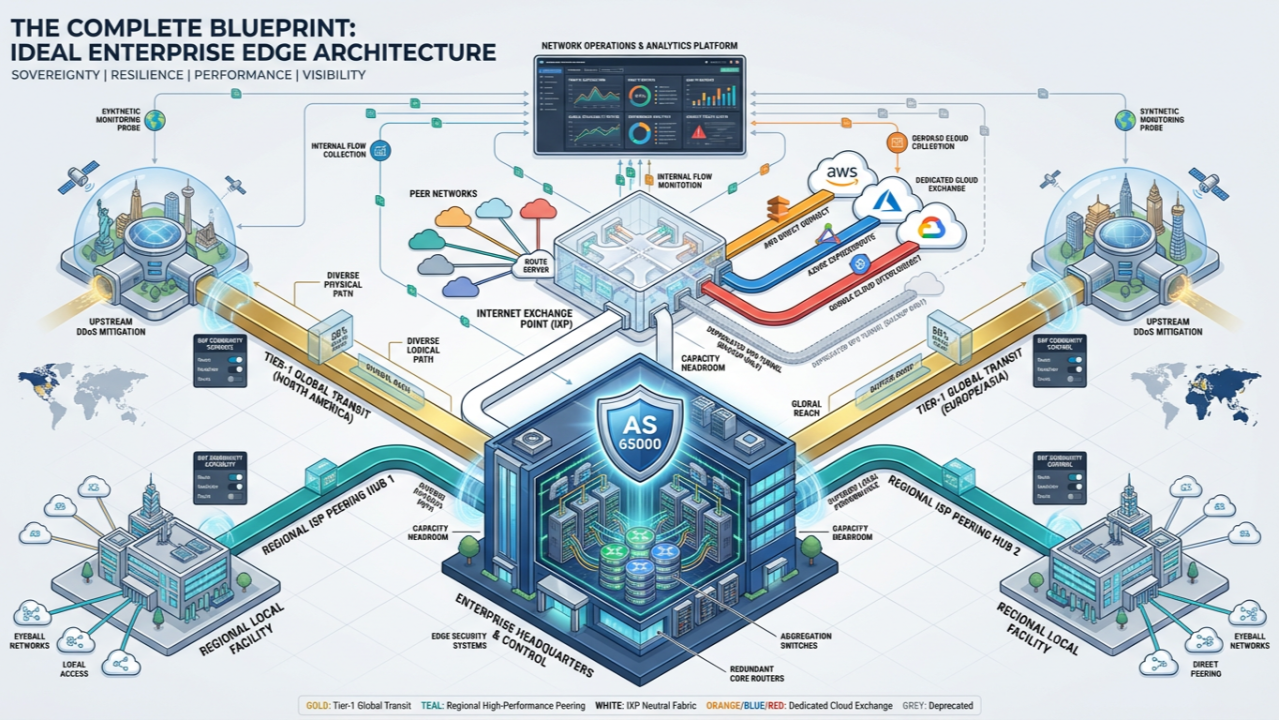

Przestań szukać "idealnego" providera. Zbuduj odporną mieszankę:

- 2x Tier-1 – globalny zasięg i fizyczna dywersyfikacja ścieżek

- 2x Regionaly ISP – niskie latencje i możliwość rozmowy z inżynierem (próbowałeś kiedyś wyciągnąć kogoś z NOC Tier-1?)

- IXP – peering + bezpośrednie Cloud Connectivity (zabij VPN-y)

- BGP Communities – chirurgiczna kontrola propagacji tras (nie prepending – to tępy instrument)

- Commercial synthetics – zewnętrzna widoczność na routing

Kluczowy hack: Z IXP i BGP communities możesz dedykować port tylko dla lokalnych peerów, znacząc trasy "nie rozgłaszaj do upstreamów". Lokalny ruch leci przez wysokowydajny port, reszta świata przez Tier-1. To prawdziwa kontrola.

Ukryta bariera automatyzacji sieci

Przez lata vendorzy obiecywali rewolucję: autonomiczne sieci, które wykrywają awarie zanim wystąpią, root cause analysis w sekundach, koniec z manualnym troubleshootingiem. Większość inicjatyw automatyzacji utyka jednak długo przed realizacją tej wizji. Powód? Nie brak innowacji w AI, ale brak użytecznych, wiarygodnych danych.

Toniemy w danych - metryki, logi, eventy, flow, traces. Paradoksalnie, więcej telemetrii oznacza więcej problemów:

- Niespójne formaty między vendorami i urządzeniami

- Brak kontekstu o relacjach między warstwami i serwisami

- Zduplikowane i niekompletne dane zaśmiecające dashboardy

- Telemetria w legacy systemach bez wspólnego modelu

Konkluzja jest brutalna: AI trenowane na niespójnych danych produkuje niewiarygodne wyniki. Automatyzacje triggerują się błędnie. Dashboardy kłamią. A zespoły odpowiedzialne za uptime tracą zaufanie do systemów, które miały im pomagać.

Tradycyjne narzędzia observability były projektowane dla ludzi - grafy i alarmy do interpretacji przez operatora. Nie były budowane dla machine reasoning. Każdy vendor eksportuje telemetrię w innym formacie, z własnymi identyfikatorami i semantyką.

Correlation engines nie mogą korelować tego, czego nie rozumieją. Root cause analysis nie wykryje zależności, które nie istnieją w danych. Machine learning nie odróżni anomalii od normy, gdy same dane są niewiarygodne.

Problem nie jest w AI - problem jest w tym, czym je karmimy.

Zanim zainwestujesz w kolejne AI-powered narzędzie, zadaj pytanie: czy twoje dane są gotowe? Bez data readiness automatyzacja to nawigacja bez mapy - szybka, imponująca i niebezpiecznie myląca.

Inżyniera ruchu w Segment Routing

Repozytorium omawia inżynierię ruchu w sieciach SRv6 na przykładzie dwóch scenariuszy: ścieżek eksplicitnych oraz dynamicznego wyznaczania ścieżek. Przedstawia konfigurację polityk SRv6-TE na routerach HPE Juniper MX, sposób rozkładania ruchu po ścieżkach o różnych wagach oraz monitorowanie stanu ścieżek za pomocą protokołu Seamless BFD (S-BFD).

Potężne narzędzia dla IRR

IRR PowerTools to zestaw narzędzi pomagających dostawcom internetu (ISP) zarządzać i monitorować informacje o trasowaniu IPv4 i IPv6 z baz Internet Routing Registry (IRR). Umożliwia automatyczne pobieranie danych, śledzenie zmian, powiadomienia e-mail oraz generowanie konfiguracji prefix-list dla routerów. Projekt upraszcza skomplikowany proces zarządzania prefixami, eliminując błędy wynikające z ręcznej obsługi, a także wspiera automatyzację wdrażania aktualizacji tras w sieci.

Wireshark na sterydach

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj