AWS ma w pełni autonomiczną sieć

https://www.fierce-network.com/cloud/aws-living-telcos-autonomous-network-dream

Największa na świecie sieć światłowodowa działa praktycznie bez ludzkiej interwencji. Bez NOC-ów pełnych inżynierów monitorujących dashboardy. Tylko software i ludzie w trybie stand-by na fizyczne naprawy. To nie science fiction – to AWS w 2025 roku.

Matt Rehder, VP of Core Networking w AWS, mówi wprost: ich sieć obsługuje autonomicznie 97-98% wszystkich zdarzeń. Ludzie podejmują decyzje strategiczne – jak sieć powinna działać – ale nie siedzą już w pętli operacyjnej. Z nadejściem AI agents ta liczba będzie jeszcze wyższa.

Google Cloud osiągnął podobny poziom na swojej sieci backbone do końca 2025. Dwa hyperscalery pokazują, że pełna autonomia to nie „kiedyś", ale teraz.

Jak AWS to osiągnął? Kluczowe są dwie rzeczy:

Własny hardware i software. AWS od lat rozwija własne urządzenia sieciowe. Rehder jest brutalnie szczery: „Jeśli używasz vendorskich systemów, API do automatyzacji są... trudne. A multi-vendor setup? To dopiero piekło złożoności."

Dekada konsekwentnej automatyzacji. To nie jest zasługa AI. AWS budował automatyzację przez 10+ lat, od początku zakładając zero operatorów w codziennej pętli. AI tylko przyspiesza to, co już działało.

Jeśli planujesz automatyzację – myśl nie o narzędziach, ale o własności stack-u. Każdy vendor w ekosystemie to eksponencjalny wzrost złożoności. Hyperscalerzy to rozumieją. Pytanie, kiedy enterprise i service providerzy wyciągną wnioski.

Traffic Engineering jako proces

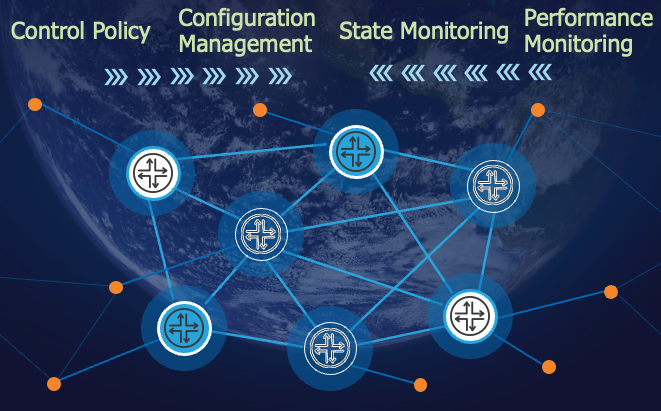

RFC 9522 zmienia perspektywę patrzenia na traffic engineering – zamiast zestawu protokołów i konfiguracji, proponuje myślenie procesowe.

Większość dyskusji o TE kończy się na sporach o protokoły: MPLS vs Segment Routing, centralized vs distributed. Tymczasem prawdziwy problem leży gdzie indziej – w braku klarownego rozdzielenia między intencją (co chcemy osiągnąć), obliczeniami (jak to osiągnąć) a realizacją (mechanizmy wykonania).

Skutek? Zespoły wiążą decyzje biznesowe z konkretnymi implementacjami. Zmiana protokołu wymaga przepisania polityk. Nowe usługi wymagają przebudowy core'a. Ewolucja staje się niemożliwa.

RFC 9522 definiuje sześć elementów składowych, niezależnych od technologii:

Demand – co musi zostać przeniesione (wolumeny, endpointy, charakterystyki)

Constraints – granice rozwiązania (SLA, policy, zasoby)

Objectives – co optymalizujemy gdy jest wiele akceptowalnych wyników

Computation – ewaluacja wymagań wobec stanu sieci (wymaga globalnej widoczności)

Realization – tłumaczenie decyzji na konkretne mechanizmy (może być rozproszone)

Measurement – weryfikacja czy realizacja spełnia intencję

Kluczowe: computation wymaga globalnego kontekstu, ale wykonanie powinno pozostać rozproszone dla zachowania szybkiej konwergencji.

Zmiana myślenia z "konfigurujemy protokoły" na "definiujemy proces" daje konkretne korzyści:

Możesz wprowadzić nową usługę bez dotykania transport core – bo intencja jest oddzielona od realizacji. Możesz symulować zachowanie sieci przed wdrożeniem – bo masz jasno zdefiniowany model decyzyjny. Możesz zmienić protokoły bez przepisywania polityk – bo constraints są logiczne, nie techniczne.

CheatSheet FortiOS

CheatSheet FortiOS 7.6 to praktyczny przewodnik do najnowszej wersji systemu FortiOS 7.6, który ułatwia konfigurację, diagnostykę i rozwiązywanie problemów z urządzeniami FortiGate. Znajdziesz tu najważniejsze komendy CLI, wskazówki oraz skróty, które przyspieszą pracę administratora sieci. J Idealny materiał dla tych, którzy chcą szybko i skutecznie zarządzać bezpieczeństwem sieci.

Automatyczne zbieranie kluczy SSH

INFO: Skrypt Ansible służy do automatycznego pobierania kluczy SSH z urządzeń sieciowych zdefiniowanych w inwentarzu. Następnie tworzy lub aktualizuje lokalny plik known_hosts, wstawiając tam pobrane klucze w sposób uporządkowany i bezpieczny, aby ułatwić zarządzanie zaufanymi hostami. Dzięki temu rozwiązaniu możliwe jest wygodne i niezawodne utrzymanie pliku known_hosts bez ryzyka utraty istniejących wpisów czy błędów formatowania.

Co stanie się z VXLAN bez płaszczyzny sterowania EVPN?

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj